7月2日,卡巴斯基的安全团队周四发布了一份令人担忧的报告。报告指出,这是在报告中。Exchange服务器上发现了一个新的、难以检测的后门,可以用来获得长期、未检测到的电子邮件访问权限,甚至接管目标组织的基础设施,这曾经专注于使用ProxyLogonMicrosoftExchange攻击者发现服务器漏洞的新漏洞。

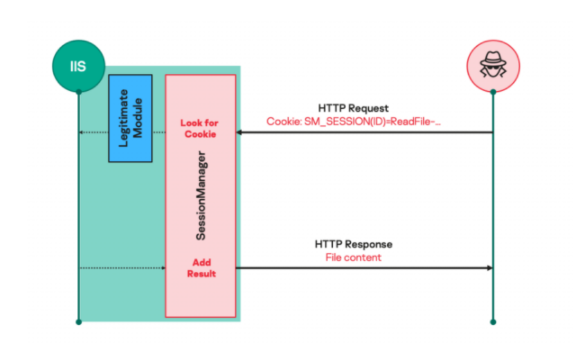

卡巴斯基的研究人员说,攻击者正在逐渐呈现一种趋势,他们部署恶意后门模块Windows互联网信息服务(IIS)服务器(如Exchange在服务器)中,由此引起类似SessionManager一系列高风险漏洞。

SessionManager恶意软件经常伪装成Internet信息服务(IIS)合法模块,而IIS是默认安装Exchange服务器上的Web服务。组织经常部署IIS简化模块Web基础设施上的具体工作流程。

卡巴斯基报告说,已经有24个非政府组织的34个服务器SessionManager入侵。截至本月初,仍有20个组织被感染。

研究人员补充道,SessionManager2021年3月,后门首次发现,已用于非洲、欧洲、中东的非政府组织(ngo)。

微软Exchange爆高危后门可用于窃取凭证等

卡巴斯基高级安全研究员皮埃尔・德尔彻(PierreDelcher)表示:“自2021年第一季度以来,利用Exchange服务器漏洞一直是网络罪犯进入目标基础设施的首选”“最近发现的SessionManager一年多没有被发现,现在还在用。”

卡巴斯基团队建议定期暴露在外ISS筛选服务器中的恶意模块,重点检测网络上的水平移动部分,并密切监控数据流,避免数据泄露。

德尔彻警告说:“就Exchange对于服务器来说,值得一再强调的是,过去一年的漏洞使它们成为了一个完美的攻击目标,无论它们的恶意意图是什么,它们都应该被仔细审计和监控,以防止设备被隐藏,如果它们没有被隐藏。”