x86CPU,危险!一项最新的安全研究表明,黑客可以直接从远程服务器中窃取加密钥。英特尔和AMDCPU都不能幸免。

影响范围大概是这样的。

英特尔:全部。

黑客可以远程窃取密钥,英特尔和AMD都受到影响。

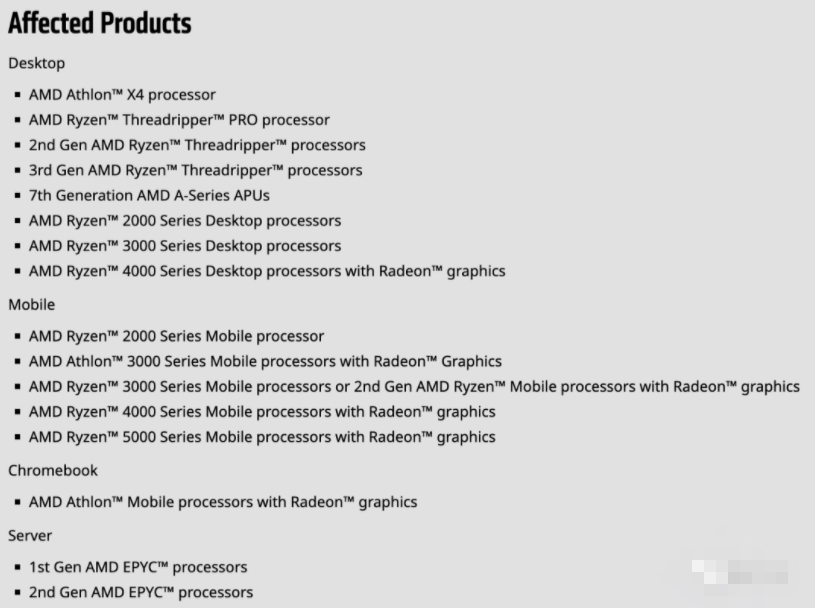

AMD:

黑客可以远程窃取密钥,英特尔和AMD都受到影响。

来自德州大学奥斯汀分校和伊利诺伊大学香槟分校的研究机构,相关论文一发表就引起了热烈的讨论。

黑客可以远程窃取密钥,英特尔和AMD都受到影响。

我们一起仔细研究具体发生了什么。

攻击DVFS。

在密码学中,功耗分析是一种已经存在的侧信道攻击。例如,黑客可以通过测量芯片在处理数据时消耗的功率来提取这部分加密数据。

幸运的是,功率分析基本上不能远程实现,攻击手段相对有限。然而,在Hertzbled中,研究人员发现,电源侧通道攻击可以通过动态电压频率缩放转化为远程攻击!DVFS是主要制造商降低CPU功耗的重要功能。

具体来说,研究人员在实验中发现,X86处理器的动态频率缩放取决于正在处理的数据,其粒度为毫秒。也就是说,DVFS引起的CPU频率变化可以直接与数据处理功耗挂钩。

由于CPU频率的差异可以转换为实际时间的差异,攻击者可以通过监控服务器的响应时间远程观察到这种变化。

黑客可以远程窃取密钥,英特尔和AMD都受到影响。

在论文中,研究所工作人员在运行SIKE(一种加密算法)的服务器上测试了Hertzbled。

结果表明,在未经优化的攻击版本中,Cloudflare加密库CIRCL和微软PQCryre加密库CIRCL和微软PQCryPto-SIDH中的所有密钥。

英特尔&AMD:不发补丁。

研究人员表示,他们已经在2021年第三季度向英特尔、Cloudflare和微软披露了这项研究。今年第一季度,他们还与AMD沟通。然而,英特尔和AMD都不打算发布补丁。

英特尔安全通信和事件响应高级总监杰里·Bryant认为,虽然这个问题从研究的角度来看很有趣,但我们认为这种攻击在实验室环境之外是不可行的。英特尔将这个漏洞的危害定为中等水平。

黑客可以远程窃取密钥,英特尔和AMD都受到影响。

但英特尔在公告中也提到,正在发布解决这一潜在漏洞的指南。微软和Cloudflare都更新了加密代码库。

研究人员估计,这些更新增加了CIRCL和PQCrypto-SIDH的解封性能成本5%和11%。

他们提到,禁用频率提升功能,即英特尔的Turbobost和AMD的Turbocore,可以缓解Hertzbleed带来的问题,但会对系统性能产生不良影响。

此外,有趣的是,研究人员透露,英特尔要求他们推迟调查结果,尽管他没有发补丁。